Kejahatan siber telah meningkat sejak kebelakangan ini, dengan serangan ransomware (WannaCry, NotPetya), pangkalan data hacked (Equifax, Sony, Yahoo), dan backdoors perisian (Floxif / CCleaner, ShadowPad / NetSarang) sering membuat tajuk berita. Walaupun skala dan jangkauan serangan ini mengagumkan, hakikatnya, penjenayah siber tidak hanya terhad untuk mencuri data, identiti, atau wang anda. Skop jenayah di dunia maya adalah sama besarnya dengan dunia nyata, jika tidak lebih. Salah satu jenis serangan siber yang telah menjadi tumpuan akhir adalah DDoS, atau diedarkan denial-of-service yang sering membahagikan komuniti penggodam-topi putih selama bertahun-tahun. Dengan penyedia perkhidmatan CDN yang terkemuka Cloudflare kini mengumumkan perlindungan DDoS percuma untuk semua pelanggannya, perdebatan lama 'etika' DDoS vs DDoS berniat jahat telah bermula sekali lagi, dengan kedua-dua pihak keluar dengan sokongan penuh hujah masing-masing. Dengan perdebatan tentang serangan DDoS yang mengamuk di seluruh internet, mari kita lihat dengan terperinci fenomena ini hari ini dalam usaha untuk tidak hanya mengetahui lebih lanjut mengenainya, tetapi juga untuk mencuba dan memahami mengapa kumpulan hacktivist dan kumpulan-kumpulan advokasi ucapan bebas terus gagal dalam usaha mereka untuk mencapai kesepakatan tentang hal itu di tempat pertama:

Apakah DDoS dan Bagaimana Ia berfungsi?

Dalam istilah yang paling mudah, serangan denaran-perkhidmatan (DDoS) yang diedarkan adalah percubaan untuk mengganggu fungsi pelayan atau rangkaian secara normal dengan membanjiri pelayan sasaran dengan jumlah lalu lintas yang melampau yang sama-sama melambatkan atau merosakkan rangkaian sepenuhnya . Ini dicapai dengan menggunakan pelbagai sistem yang dikompromi sebagai sebahagian daripada apa yang dikenali sebagai 'botnet' yang mungkin termasuk mana-mana peranti bersambung bersih, termasuk, tetapi tidak terhad kepada, komputer, telefon pintar, dan peranti IoT. Perampas hitam dan hacktivis menggunakan pelbagai alat canggih untuk menjalankan serangan ini dengan bukan hanya membanjiri pelayan sasaran dengan jumlah lalu lintas yang sangat besar, tetapi juga dengan menggunakan teknik penyusupan yang lebih halus dan sukar untuk menargetkan keselamatan rangkaian kritikal infrastruktur, seperti firewall dan IDS / IPS (Sistem Intrusion Detection / Prevention).

Apa itu DoS dan Bagaimana Ia Berbeza Daripada DDoS?

Serangan denial-of-service (DoS) adalah apa yang ia suka, sejauh mana ia menghalang pengguna yang sah daripada mengakses pelayan, sistem atau sumber rangkaian yang disasarkan . Begitu juga dengan serangan DDoS, seseorang atau orang yang melakukan serangan sedemikian biasanya akan membanjiri infrastruktur yang disasarkan dengan jumlah permintaan yang berlebihan tinggi yang diperlukan untuk mengatasi sumbernya, sehingga menjadikannya sukar atau bahkan mustahil untuk rangkaian yang terjejas atau sistem untuk bertindak balas terhadap permintaan tulen untuk perkhidmatan. Untuk pengguna akhir, kesan DoS tidak sepenuhnya berbeza dari yang DDoS, tetapi tidak seperti bekas yang lazimnya menggunakan mesin tunggal dan sambungan internet tunggal untuk menjalankan serangan itu, yang menggunakan peranti berganda yang banyak untuk membanjiri sasaran yang dimaksudkan, menjadikannya sangat sukar untuk dikesan dan dicegah.

Apakah Jenis Serangan DDoS Yang Berbeza?

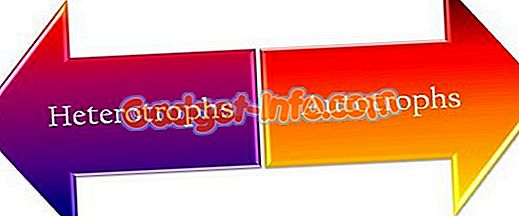

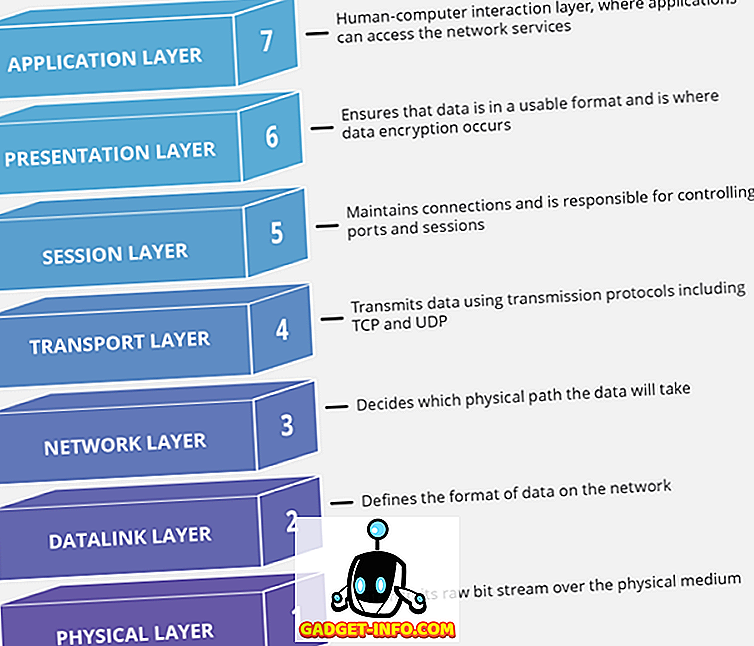

Seperti yang disebutkan sebelumnya, kedua-dua penjenayah siber dan hacktivists menggunakan vektor serangan pelbagai untuk menjalankan serangan DDoS mereka, tetapi sebahagian besar serangan ini akan, paling banyak, jatuh di bawah tiga kategori yang luas: Serangan Volumetrik atau Bandwidth, Serangan Protokol atau Serangan Negeri-Keletihan, dan Serangan Aplikasi-Serangan atau Lapisan 7 Serangan. Kesemua serangan ini menyasarkan pelbagai komponen sambungan rangkaian yang terdiri daripada 7 lapisan berbeza, seperti yang dilihat pada imej di bawah:

1. Serangan Volumetrik atau Serangan Bandwidth

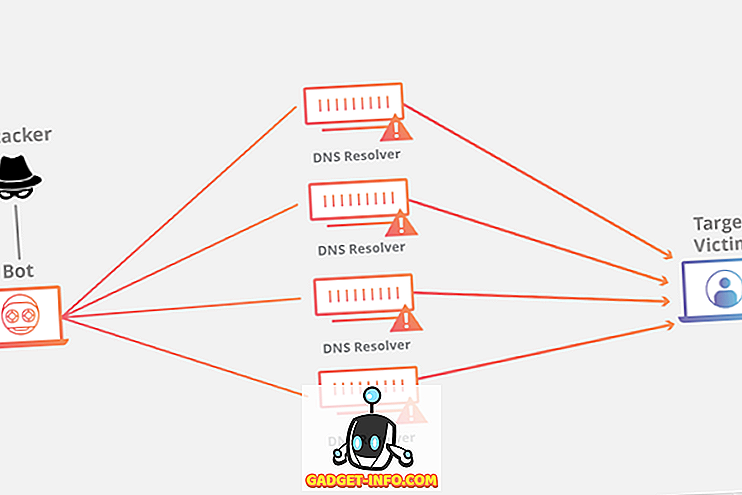

Jenis serangan ini dipercayai terdiri daripada separuh daripada semua serangan DDoS yang dilakukan di seluruh dunia setiap tahun. Terdapat pelbagai jenis serangan volumetrik, dengan yang paling umum ialah banjir Protokol Pengguna Datagram (UDP), di mana penyerang menghantar sebilangan besar paket UDP ke port rawak pada tuan rumah jauh, menyebabkan pelayan berulang kali memeriksa dan bertindak balas kepada bukan - aplikasi yang sukar, yang menjadikannya tidak bertindak balas terhadap lalu lintas yang sah. Hasil yang sama juga dapat dicapai dengan membanjiri server korban dengan ICMP (Internet Protocol Message Protocol) permintaan echo dari banyak alamat IP yang sering ditipu. Pelayan sasaran cuba memberi respons kepada setiap permintaan palsu ini dengan suci hati, akhirnya menjadi terlalu berlebihan dan tidak mampu menjawab permintaan gema ICMP tulen. Serangan volumetrik diukur dalam bit sesaat (Bps).

2. Serangan Protokol atau Serangan Negeri-Keletihan

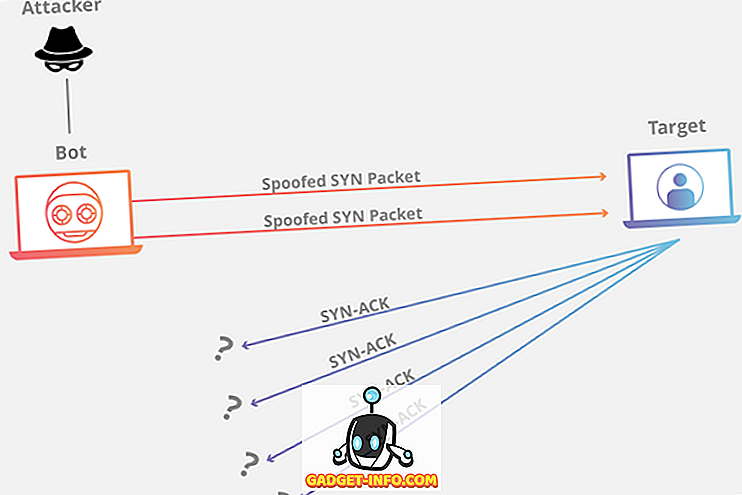

Serangan protokol, juga dikenali sebagai serangan Negeri-Keletihan, memakan kapasiti jadual sambungan negeri tidak hanya pelayan aplikasi web, tetapi juga komponen infrastruktur lain, termasuk sumber perantaraan, seperti load-balancers dan firewall. Jenis serangan ini dinamakan 'serangan protokol' kerana mereka mensasarkan kelemahan dalam lapisan 3 dan 4 dari stack protokol untuk mencapai objektif mereka. Malah peranti komersial canggih yang direka khusus untuk mengekalkan keadaan pada berjuta-juta sambungan boleh terjejas teruk oleh serangan protokol. Salah satu serangan protokol yang paling terkenal ialah 'banjir SYN' yang mengeksploitasi 'mekanisme jahitan tiga hala' dalam TCP. Cara kerjanya ialah, tuan rumah menghantar banjir paket TCP / SYN, selalunya dengan alamat penghantar palsu, untuk mengambil sumber pelayan yang mencukupi untuk menjadikannya hampir tidak mungkin untuk permintaan yang sah untuk diteruskan. Serangan jenis Protokol lain termasuk Ping of Death, Smurf DDoS dan serangan paket berpecah. Jenis serangan diukur dalam paket sesaat (Pps).

3. Serangan lapisan aplikasi atau Lapisan 7 Serangan

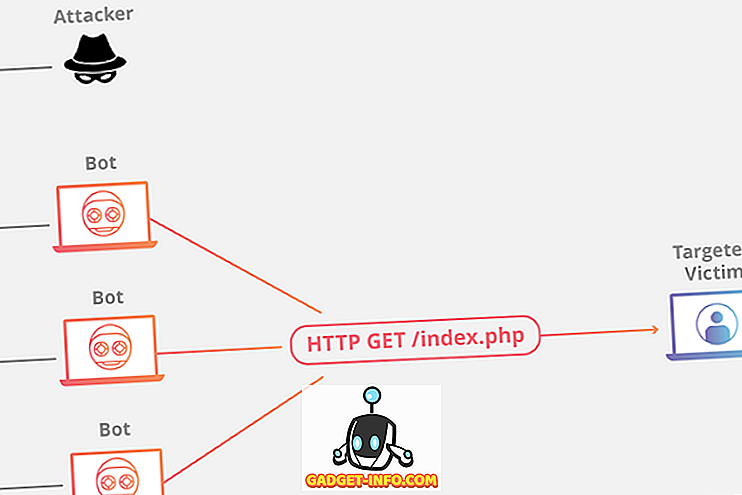

Serangan lapisan aplikasi, yang sering dirujuk sebagai lapisan 7 serangan merujuk kepada lapisan 7 mod OSI, mensasarkan lapisan di mana halaman web dihasilkan untuk dihantar kepada pengguna yang menghantar permintaan HTTP. Pelbagai serangan lapisan-7 yang berlainan termasuk serangan ' Slowloris ' yang terkenal, di mana penyerang menghantar sebilangan besar permintaan HTTP 'secara perlahan' ke pelayan sasaran, tetapi tanpa menyelesaikan apa-apa permintaan. Penyerang akan terus menghantar tajuk tambahan pada jarak yang kecil, dengan itu memaksa pelayan untuk memastikan sambungan terbuka untuk permintaan HTTP yang tidak berkesudahan ini, akhirnya merampas sumber yang mencukupi untuk membuat sistem tidak bertindak balas terhadap permintaan yang sah. Satu lagi lapisan 7 serangan yang popular adalah serangan HTTP Flood, di mana sebilangan besar permintaan HTTP, GET atau POST palsu membanjiri pelayan yang disasarkan dalam tempoh yang singkat, menyebabkan penafian perkhidmatan untuk pengguna legit. Oleh kerana serangan Lapisan Aplikasi lazimnya termasuk menghantar jumlah permintaan yang tidak wajar kepada pelayan sasaran, mereka diukur dalam permintaan sesaat (Rps).

Sebagai tambahan kepada serangan vektor tunggal yang diterangkan di atas, terdapat juga serangan pelbagai vektor yang menyasarkan sistem dan rangkaian dari beberapa arah yang berbeza sekaligus, sehingga menjadikannya lebih sulit bagi para jurutera rangkaian untuk mencatat strategi komprehensif terhadap serangan DDoS. Salah satu contoh serangan multi-vektor ialah apabila penyerang akan menggabungkan DNS Amplifikasi, yang menyasarkan lapisan 3 dan 4, dengan HTTP Banjir yang mensasarkan lapisan 7.

Bagaimana Melindungi Rangkaian Anda Terhadap Serangan DDoS

Memandangkan kebanyakan serangan DDoS berfungsi dengan menggantikan pelayan sasaran atau rangkaian dengan lalu lintas, perkara pertama yang perlu dilakukan untuk mengurangkan serangan DDoS adalah membezakan antara lalu lintas tulen dan lalu lintas yang berniat jahat . Walau bagaimanapun, seperti yang anda harapkan, perkara tidak begitu mudah, memandangkan pelbagai jenis, kerumitan dan tahap kecanggihan serangan ini. Dengan itu, melindungi rangkaian anda daripada serangan DDoS terkini dan yang paling canggih memerlukan jurutera rangkaian untuk strategi yang dirancang dengan cermat supaya tidak membuang bayi dengan air mandi. Oleh kerana penyerang akan berusaha sebaik mungkin untuk membuat lalu lintas yang jahat kelihatan normal, cubaan tebatan yang membataskan semua lalu lintas akan mengehadkan trafik yang jujur, sementara reka bentuk yang lebih permisif akan membolehkan penggodam menghalang tindak balas dengan lebih mudah. Oleh itu, seseorang perlu menggunakan penyelesaian berlapis untuk mencapai penyelesaian yang paling berkesan.

Walau bagaimanapun, sebelum kita sampai ke bidang teknikal, kita perlu faham bahawa sejak kebanyakan serangan DDoS hari ini melibatkan penyambungan lorong komunikasi satu sama lain, salah satu daripada perkara yang perlu dilakukan ialah melindungi diri anda dan rangkaian anda lebih banyak redundansi: jalur lebar dan lebih banyak pelayan yang tersebar di beberapa datacenters di seluruh lokasi geo yang berbeza, yang juga bertindak sebagai insurans dari bencana alam dll.

Satu lagi perkara penting yang harus dilakukan adalah mengikuti beberapa amalan terbaik industri ketika datang ke pelayan DNS. Menyingkirkan resolvers terbuka adalah salah satu langkah pertama kritikal dalam pertahanan anda terhadap DDoS, kerana apa yang baik adalah laman web jika tiada siapa yang dapat menyelesaikan nama domain anda di tempat pertama? Dengan itu, seseorang perlu melihat di luar persediaan pelayan dwi-lazim biasa yang kebanyakan pemberi nama domain menyediakan secara lalai. Banyak syarikat, termasuk kebanyakan pembekal perkhidmatan CDN yang teratas, juga menawarkan perlindungan DNS yang lebih baik dengan menggunakan pelayan DNS yang berlebihan yang dilindungi di sebalik jenis beban yang sama yang mengimbangkan web dan sumber-sumber lain.

Walaupun kebanyakan laman web dan blog mengupah keluar hosting mereka kepada pihak ketiga, sesetengah memilih untuk menyampaikan data mereka sendiri dan menguruskan rangkaian mereka sendiri. Jika anda tergolong dalam kumpulan itu, beberapa amalan industri asas tetapi kritikal yang perlu anda ikuti melibatkan membina firewall yang berkesan dan menghalang ICMP jika anda tidak memerlukannya. Juga pastikan bahawa semua router anda menjatuhkan paket sampah . Anda juga harus berhubung dengan ISP anda untuk memeriksa sama ada mereka boleh membantu menghalang lalu lintas yang dikehendaki untuk anda. Terma dan syarat akan berbeza dari satu ISP ke yang lain, jadi anda perlu menyemak dengan pusat operasi rangkaiannya untuk melihat jika mereka menawarkan perkhidmatan sedemikian untuk perusahaan. Secara umumnya, berikut adalah beberapa langkah yang sering digunakan oleh penyedia CDN, ISP dan rangkaian rangkaian untuk mengurangkan serangan DDoS:

Routing Hole Hitam

Routing Black Hole, atau Blackholing, adalah salah satu cara yang paling berkesan untuk meredakan serangan DDoS, tetapi ia perlu dilaksanakan hanya selepas analisa trafik rangkaian yang betul dan membuat kriteria sekatan yang ketat, kerana ia akan menjadi 'lubang hitam' trafik masuk ke laluan null (blackhole) tanpa mengira sama ada yang tulen atau jahat. Ia secara teknikal akan mengelakkan DDoS, tetapi penyerang akan mencapai matlamat mereka untuk mengganggu lalu lintas rangkaian.

Hadkan Kadar

Kaedah lain yang sering digunakan untuk mengurangkan serangan DDoS adalah 'Kadar Penolakan'. Seperti namanya, ia melibatkan mengehadkan bilangan permintaan pelayan yang akan diterima dalam tempoh masa tertentu . Ia berguna untuk menghentikan pengikis web daripada mencuri kandungan dan untuk mengurangkan usaha log masuk kasar, tetapi perlu digunakan bersama dengan strategi lain untuk dapat mengendalikan serangan DDoS secara berkesan.

Firewall Aplikasi Web (WAF)

Walaupun tidak cukup dengan sendirinya, proksi terbalik dan WAF adalah beberapa langkah pertama yang perlu diambil untuk mengurangkan pelbagai ancaman, bukan hanya DDoS. WAFs membantu melindungi rangkaian sasaran daripada serangan 7 lapisan dengan menapis permintaan berdasarkan beberapa peraturan yang digunakan untuk mengenal pasti alat DDoS, tetapi juga sangat berkesan dalam melindungi pelayan dari suntikan SQL, skrip silang tapak dan permintaan pemalsuan silang tapak.

Penyebaran Rangkaian Anycast

Rangkaian Pengiriman Kandungan (CDNs) sering menggunakan rangkaian Anycast sebagai cara yang berkesan untuk mengurangkan serangan DDoS. Sistem ini berfungsi dengan mengalihkan semula semua lalu lintas yang ditakdirkan untuk rangkaian serangan bawah ke serangkaian pelayan teragih di lokasi yang berbeza, dengan itu menyebarkan kesan mengganggu serangan DDoS yang cuba.

Bagaimana Impak Cloudflare Berfungsi untuk Menamatkan Serangan DDoS untuk Baik dengan Perlindungan DDoS Percuma?

Salah satu rangkaian penyampaian kandungan yang terkenal di dunia, Cloudflare, baru-baru ini mengumumkan bahawa ia akan memberikan perlindungan daripada serangan DDoS bukan sahaja kepada pelanggan berbayarnya, tetapi juga kepada klien bebas, tanpa mengira saiz dan skala serangan itu . Seperti yang dijangkakan, pengumuman, yang dibuat awal minggu ini, telah mencetuskan semangat dalam industri serta media teknologi global, yang biasanya digunakan untuk CDN, termasuk Cloudflare, sama ada menendang klien mereka yang tidak diserang atau menuntut lebih banyak wang daripada mereka untuk perlindungan yang berterusan. Walaupun mangsa sehingga kini terpaksa menanggung diri mereka sendiri ketika berada di bawah serangan, janji perlindungan DDoS yang tidak terisi telah diterima secara hangat oleh blog dan perusahaan yang laman web dan jaringannya tetap berada di bawah ancaman yang tetap untuk menerbitkan kandungan kontroversial.

Walaupun tawaran Cloudflare memang revolusioner, satu perkara yang perlu disebutkan ialah tawaran perlindungan percuma, tanpa syarat hanya boleh digunakan untuk serangan layer 3 dan 4, manakala serangan 7 lapisan masih hanya tersedia untuk rancangan berbayar yang bermula pada $ 20 sebulan.

Jika Berjaya, Apakah Tawaran Cloudflare Maksud untuk 'Hacktivism'?

Seperti yang dijangkakan, pengumuman Cloudflare telah menghidupkan semula perdebatan di kalangan ahli hacktivis dan pakar keselamatan internet tentang peretasan etika dan kebebasan bersuara. Banyak kumpulan hacktivist, seperti Chaos Computer Club (CCC) dan Anonymous, telah lama menegaskan bahawa perlu untuk menunjuk 'protes digital' terhadap laman web dan blog yang menyebarkan propaganda yang membenci dan dipecat - selalunya kekejaman - ideologi. Bagaimanapun, kumpulan penggodam aktivis atau hacktivist ini sering mensasarkan laman web pengganas, blog neo-nazi dan penjaja porno kanak-kanak dengan serangan DDoS, dengan mangsa terbaharu menjadi blog 'Daily Stormer' yang memuji baru-baru ini pembunuhan aktivis hak asasi manusia di Charlottesville, Virginia, oleh pelampau sayap kanan.

Sementara itu, seperti CEO CEO Cloudflare Mattew Prince, dan EFF (Electronic Frontier Foundation) telah mengkritik ahli hacktivis kerana cuba membungkam ucapan bebas dengan serangan DDoS, penyokong hacktivisme berpendapat bahawa protes digital mereka terhadap ideologi-ideologi yang tidak masuk akal tidaklah berbeza daripada mengisi persegi bandar atau memegang tempat duduk di sepanjang pergerakan 'Menduduki' yang bermula dengan bantahan Occupy Wall Street yang terkenal pada 17 September 2011, membawa perhatian global kepada ketidaksamaan sosioekonomi yang semakin meningkat di seluruh dunia.

Walaupun ada yang berpendapat bahawa DDoS adalah alat untuk protes tulen, yang membolehkan penggodam etika untuk bertindak pantas terhadap pengganas, bigots dan pedophiles untuk mengambil kandungan tidak bermoral (dan sering menyalahi undang-undang) di luar talian untuk yang baik, serangan itu juga mempunyai sisi gelap . Wartawan siasat dan peniup wisel sering menjadi sasaran serangan sedemikian pada masa lalu, dan hanya tahun lepas laman web wartawan keselamatan cybersecurity, Brian Krebs, diturunkan oleh serangan DDoS yang besar yang mengukur 665 Gbps yang tidak dikenali pada puncaknya . Krebs sebelum ini melaporkan mengenai perkhidmatan DDoS-untuk-sewa Israel yang dipanggil vDOS, mengakibatkan penangkapan dua rakyat Israel, dan serangan itu dipercayai dalam hukuman.

Pelancaran DDoS dan Rancangan Cloudflare untuk Membuat Mereka Satu Perkara Masa Lalu

Walaupun tuntutan berani Cloudflare membuat serangan DDoS sesuatu jika masa lalu, ramai pakar berpendapat bahawa ia tidak mungkin secara teknologi untuk membuat serangan DDoS sepenuhnya usang pada peringkat ini. Walaupun syarikat besar seperti Facebook atau Google mempunyai kelebihan infrastruktur yang diperlukan untuk memastikan bahawa mereka tidak pernah mengalami serangan sedemikian, memanjangkan perlindungan sedemikian ke setiap laman web di bawah matahari mungkin menjadi cabaran bahkan kepada CDN terbesar. Walau bagaimanapun, Prince telah mendakwa bahawa Cloudflare mampu menyerap "apa-apa yang dibuang oleh internet kepada kami", jadi hanya masa yang akan memberitahu jika serangan DDoS akan diserahkan kepada sejarah sejarah untuk kebaikan, atau sekiranya kumpulan hacktivis dapat mengelakkan beberapa penanggulangan untuk meneruskan perang salib moral mereka terhadap keganasan, kebencian dan ketidakadilan.